Nemesis v1.0.1 - Vulnhub

Esta es una máquina boot2root de nivel medio que está disponible en Vulnhub. El objetivo de esta máquina es obtener una shell root y leer las 3 banderas. Además, se necesita un poco de habilidad en encriptación y programación.

Esta es una máquina boot2root de nivel medio que está disponible en Vulnhub. El objetivo de esta máquina es obtener una shell root y leer las 3 banderas. Además, se necesita un poco de habilidad en encriptación y programación.

Esta máquina puede parecer para principiantes, ¡pero puedo asegurarles que esta los pondrá a prueba!. El propósito de este CTF es obtener root y leer la bandera.

Esta máquina puede parecer para principiantes, ¡pero puedo asegurarles que esta los pondrá a prueba!. El propósito de este CTF es obtener root y leer la bandera.

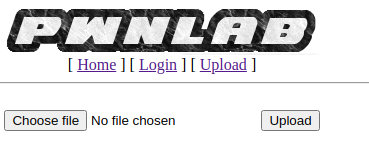

La máquina FristiLeaks es una máquina fácil que posee una shell de privilegios bajos al explotar la funcionalidad de carga de archivos y se obtienen privilegios elevados con la ayuda de sudo. La máquina está bien diseñada, casi sin agujeros de conejo, lo cual es bueno para principiantes.

La máquina FristiLeaks es una máquina fácil que posee una shell de privilegios bajos al explotar la funcionalidad de carga de archivos y se obtienen privilegios elevados con la ayuda de sudo. La máquina está bien diseñada, casi sin agujeros de conejo, lo cual es bueno para principiantes.

Lame es una máquina en Linux de dificultad fácil en la cual se va a utilizar un script en python para explotar una vulnerabilidad en SMB (CVE-2007-2447) sin usar Metasploit.

Lame es una máquina en Linux de dificultad fácil en la cual se va a utilizar un script en python para explotar una vulnerabilidad en SMB (CVE-2007-2447) sin usar Metasploit.

Apuntes sobre como efectura un ataque contra redes Wifi en un laboratorio local

Apuntes sobre como efectura un ataque contra redes Wifi en un laboratorio local

Magic comienza con una vulnerabilidad clasica de carga insegura de archivos en PHP que nos permite colocar un webshell en el host de destino y luego explotamos una configuración incorrecta del servidor web para ejecutar el webshell (aunque el nombre del archivo no debe terminar con extensión .php). Una vez que aterrizamos un shell, escalamos a otro usuario

Magic comienza con una vulnerabilidad clasica de carga insegura de archivos en PHP que nos permite colocar un webshell en el host de destino y luego explotamos una configuración incorrecta del servidor web para ejecutar el webshell (aunque el nombre del archivo no debe terminar con extensión .php). Una vez que aterrizamos un shell, escalamos a otro usuario

¡OWASP Juice Shop es probablemente la aplicación web insegura más moderna y sofisticada! Se puede usar en capacitaciones de seguridad, demostraciones de concientización, CTF y como conejillo de indias para herramientas de seguridad. Juice Shop abarca vulnerabilidades de todo el Top Ten de OWASP junto con muchas otras fallas de seguridad que se encuentran en aplicaciones del mundo real.

¡OWASP Juice Shop es probablemente la aplicación web insegura más moderna y sofisticada! Se puede usar en capacitaciones de seguridad, demostraciones de concientización, CTF y como conejillo de indias para herramientas de seguridad. Juice Shop abarca vulnerabilidades de todo el Top Ten de OWASP junto con muchas otras fallas de seguridad que se encuentran en aplicaciones del mundo real.

Inyección de SQL es una vulnerabilidad de una aplicación web que permite al atacante introducir instrucciones SQL dentro del código SQL programado para la manipulación de la base de datos.

Inyección de SQL es una vulnerabilidad de una aplicación web que permite al atacante introducir instrucciones SQL dentro del código SQL programado para la manipulación de la base de datos.

Delivery is a quick and fun easy box where we have to create a MatterMost account and validate it by using automatic email accounts created by the OsTicket application. The admins on this platform have very poor security practices and put plaintext credentials in MatterMost. Once we get the initial shell with the creds from MatterMost we’ll poke around MySQL and get a root password bcrypt hash. Using a hint left in the MatterMost channel about the password being a variation of PleaseSubscribe!, we’ll use hashcat combined with rules to crack the password then get the root shell.

Delivery is a quick and fun easy box where we have to create a MatterMost account and validate it by using automatic email accounts created by the OsTicket application. The admins on this platform have very poor security practices and put plaintext credentials in MatterMost. Once we get the initial shell with the creds from MatterMost we’ll poke around MySQL and get a root password bcrypt hash. Using a hint left in the MatterMost channel about the password being a variation of PleaseSubscribe!, we’ll use hashcat combined with rules to crack the password then get the root shell.